Fin octobre 2020, nous avons signalé que les hôpitaux et les organismes de soins de santé avaient été la cible d’une vague croissante d’attaques de logiciels de rançon, la majorité des attaques utilisaient le tristement célèbre logiciel de rançon Ryuk. Cela faisait suite à un avis conjoint sur la cybersécurité publié par le FBI et le NHS, qui mettait en garde contre une menace accrue et imminente de cybercriminalité pour les hôpitaux et les prestataires de soins de santé américains.

Malheureusement, cette menace de cybercriminalité s’est aggravée au cours des deux derniers mois. Depuis le début du mois de novembre, nous avons pu constater une nouvelle augmentation de 45 % des attaques visant les organismes de soins de santé dans le monde entier. Cela représente plus du double de l’augmentation globale des cyber-attaques dans tous les secteurs industriels du monde entier observée au cours de la même période.

L’augmentation des attaques implique une série de vecteurs, y compris les logiciels de rançon, les réseaux de zombies, l’exécution de code à distance et les attaques DDoS. Toutefois, les logiciels contre rançon sont ceux qui connaissent la plus forte augmentation et qui constituent la plus grande menace pour les organismes de santé par rapport aux autres secteurs industriels. Les attaques de logiciels rançon contre les hôpitaux et les organisations connexes sont particulièrement préjudiciables, car toute perturbation de leurs systèmes pourrait affecter leur capacité à fournir des soins et mettre des vies en danger – tout cela aggravé par les pressions auxquelles ces systèmes sont confrontés en essayant de faire face à l’augmentation mondiale des cas de COVID-19. C’est précisément la raison pour laquelle les criminels ciblent spécifiquement et sans ménagement le secteur des soins de santé : parce qu’ils pensent que les hôpitaux sont plus susceptibles de répondre à leurs demandes de rançon.

Aperçu mondial des attaques

- Depuis le 1er novembre 2020, Check Point a constaté une augmentation de plus de 45 % du nombre d’attaques contre des organismes de soins de santé dans le monde, contre une augmentation moyenne de 22 % des attaques contre d’autres secteurs industriels.

- Le nombre moyen d’attaques hebdomadaires dans le secteur des soins de santé a atteint 626 par organisation en novembre, contre 430 en octobre.

- Les attaques impliquant des logiciels contre rançon, des botnets, l’exécution de code à distance et les DDoS ont toutes augmenté en novembre, les attaques de logiciels contre rançon affichant le plus fort pic par rapport aux autres secteurs industriels.

- La principale variante de logiciel contre rançon utilisée dans les attaques est Ryuk, suivie par Sodinokibi.

Données sur les attaques régionales

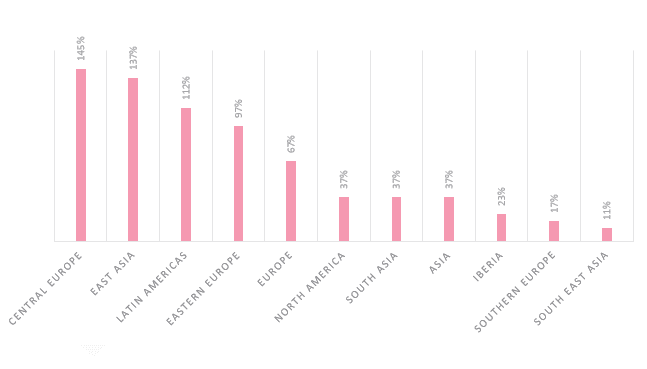

L’Europe centrale est en tête de liste des régions touchées par le pic des attaques contre les organismes de soins de santé, avec une augmentation de 145 % en novembre, suivie de l’Asie de l’Est, qui a connu une augmentation de 137 %, et de l’Amérique latine avec une augmentation de 112 %. L’Europe et l’Amérique du Nord ont connu des augmentations de 67 % et 37 % respectivement.

En ce qui concerne les pays spécifiques, le Canada a connu l’augmentation la plus spectaculaire avec plus de 250 % d’attaques, suivi par l’Allemagne avec une augmentation de 220 %. L’Espagne a vu le nombre d’attaques doubler, et la France a constate tout de même 26% d’augmentation.

Pourquoi les attaques augmentent-elles maintenant ?

La principale motivation des acteurs de la menace avec ces attentats est financière. Ils recherchent de grosses sommes d’argent, et rapidement. Il semble que ces attaques aient très bien rapporté aux criminels qui les ont perpétrés l’année dernière, et ce succès leur a donné envie d’en savoir plus.

Comme nous l’avons évoqué précédemment, les hôpitaux sont soumis à une pression énorme en raison de l’augmentation constante des cas de coronavirus et sont prêts à payer une rançon pour pouvoir continuer à fournir des soins pendant cette période critique. En septembre, les autorités allemandes ont signalé que ce qui semble avoir été une attaque de pirates informatiques mal dirigée a provoqué la défaillance des systèmes informatiques d’un grand hôpital de Düsseldorf, et qu’une femme qui devait être admise d’urgence est décédée après avoir dû être emmenée dans une autre ville pour y être soignée. Aucun hôpital ou organisme de santé ne voudrait vivre un scénario similaire, ce qui augmenterait la probabilité que l’organisme réponde aux exigences de l’attaquant dans l’espoir de minimiser les perturbations.

Il est également important de noter que, contrairement aux attaques courantes par demande de rançon, qui sont largement diffusées par le biais de campagnes de spam massives et de kits d’exploitation, les attaques contre les hôpitaux et les organismes de santé utilisant la variante Ryuk sont spécifiquement conçues et ciblées. Ryuk a été découvert pour la première fois à la mi-2018, et peu après, Check Point Research a publié la première analyse approfondie de ce nouveau Ransomware, qui visait les États-Unis. En 2020, les chercheurs de Check Point Research ont surveillé l’activité de Ryuk dans le monde et ont observé l’augmentation de son utilisation dans les attaques visant le secteur des soins de santé.

Le cyber-paysage COVID-19

La pandémie a touché tous les aspects de notre vie, et le paysage de la cybersécurité n’a pas été épargné. De la recrudescence de l’enregistrement de domaines malveillants liés aux coronavirus, à l’utilisation de sujets connexes dans les attaques de phishing et de logiciels de rançon, et même aux publicités frauduleuses proposant à la vente des vaccins Covid, nous avons assisté à une augmentation sans précédent des cyber-exploitations cherchant à compromettre les données personnelles, à diffuser des logiciels malveillants et à voler de l’argent.

Les services médicaux et les organismes de recherche sont devenus la cible d’attaques visant à voler des informations commerciales et professionnelles précieuses ou à perturber des opérations de recherche vitales. L’utilisation d’applications de test et de traçage pour traquer les individus, qui aurait auparavant suscité une forte opposition liée à la protection de la vie privée, a été largement adoptée dans le monde entier et devrait permettre de survivre à la pandémie. Alors que l’attention du monde entier continue à se concentrer sur la lutte contre la pandémie, les cybercriminels continueront également à utiliser et à essayer d’exploiter cette attention à leurs propres fins illégales. Il est donc essentiel que les organisations et les individus maintiennent une bonne cyber-hygiène pour se protéger contre la criminalité en ligne liée à Covid.

Conseils pour prévenir les demandes de rançon et les attaques de phishing

1. Recherchez les infections par des chevaux de Troie- les attaques par des logiciels contre rançon ne commencent pas par un logiciel contre rançon. Les attaques de type Ryuk et autres types d’exploitation de logiciels contre rançon commencent généralement par une infection initiale par un cheval de Troie. Les professionnels de la sécurité doivent donc rechercher les infections Trickbot, Emotet, Dridex et Cobalt Strike au sein de leurs réseaux et les éliminer à l’aide de solutions de chasse aux menaces, car elles peuvent toutes ouvrir la porte à Ryuk.

2. Montez la garde le week-end et les jours fériés – la plupart des attaques de logiciels contre rançons de l’année dernière ont eu lieu le week-end et pendant les vacances, lorsque le personnel informatique et de sécurité est moins susceptible de travailler.

3. Utilisez des solutions anti-ransomware – bien que les attaques contre rançon soient sophistiquées, les solutions anti-ransomware avec une fonction de remédiation sont des outils efficaces qui permettent aux organisations de revenir à des opérations normales en quelques minutes seulement si une infection a lieu.

4. Sensibiliser les employés aux courriers électroniques malveillants– Il est essentiel de former les utilisateurs à la manière d’identifier et d’éviter les attaques potentielles par des logiciels contre rançon. Comme beaucoup de cyber-attaques actuelles commencent par un email de phishing ciblé qui ne contient même pas de logiciel malveillant, mais simplement un message socialement conçu qui encourage l’utilisateur à cliquer sur un lien malveillant ou à fournir des détails spécifiques. L’éducation des utilisateurs pour les aider à identifier ces types de courriels malveillants est souvent considérée comme l’une des défenses les plus importantes qu’une organisation puisse déployer.

5. Virtual Patching – la recommandation est de patcher les anciennes versions des logiciels ou des systèmes, ce qui pourrait être impossible pour les hôpitaux car dans de nombreux cas, les systèmes ne peuvent pas être patchés. C’est pourquoi nous recommandons d’utiliser un système de prévention des intrusions (IPS) avec une capacité de patching virtuel pour empêcher les tentatives d’exploitation des faiblesses des systèmes ou applications vulnérables. Un IPS mis à jour aide votre organisation à rester protégée.