Cela ne fait qu’une vingtaine de semaines depuis janvier 2020 que les premières mesures de confinement ont été mises en œuvre à Wuhan, mais l’émergence de la pandémie de Covid-19 a depuis remodelé la totalité de notre culture du travail. Les changements ont été mondiaux, rapides et généralisés, comprimant en quelques semaines seulement plusieurs années de changements informatiques :

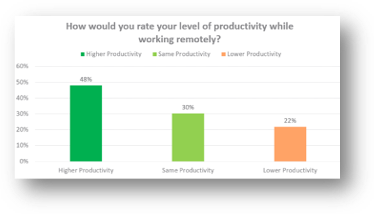

Le télétravail est la « nouvelle normalité » – Tandis que les gouvernements du monde entier imposaient des mesures de confinement, les entreprises se transformaient afin qu’une majorité d’employés puisse travailler à domicile et accèdent aux ressources de l’entreprise via un accès sécurisé (par ex. VPN). Dans le cas de Check Point, en deux semaines seulement, 99 % de l’entreprise s’est mis à travailler à domicile, pour la première fois de son histoire. Ce n’était pas un exemple isolé. Lorsque nous avons interrogé nos collaborateurs sur cette « nouvelle normalité », 78 % d’entre eux ont déclaré que leur productivité était la même qu’avant, voire plus élevée.Dans une récente enquête Gartner CFO, 74 % des entreprises ont déclaré qu’elles avaient l’intention de faire du télétravail une réalité durable. Facebook a récemment annoncé que 50 % de ses employés télétravailleront en permanence.Cette « nouvelle normalité » deviendra donc tout simplement la norme pour de nombreuses entreprises et de nombreux employés.

L’utilisation des outils de collaboration est en plein essor – Comme les réunions en face à face n’étaient pas possibles, les entreprises se sont tournées vers l’utilisation d’outils de collaboration tels que Zoom, Teams et Slack plus que jamais auparavant. Zoom, par exemple, comptait quotidiennement 10 millions de participants à des réunions en décembre 2019. En avril 2020, ce chiffre est passé à plus de 300 millions, soit une croissance incroyable de 3 000 % !

- Accélération de la transformation numérique et du passage au Cloud – Une récente enquête du magazine Fortune a montré que 75 % des PDG des 500 plus grandes entreprises du monde ont déclaré que la pandémie avait forcé leur entreprise à accélérer sa transformation technologique, avec les ressources dans le Cloud en tête. En parallèle de cela, ils devaient ajouter des éléments supplémentaires pour soutenir leurs activités, obligeant leur département informatique à les implémenter en urgence. Et comme nous le savons tous, lorsque les projets sont accélérés pour répondre à une demande de connectivité, il arrive parfois que l’on prenne des raccourcis. En d’autres termes, si vous allez trop vite, vous risquez davantage de casser des choses. L’affaiblissement de la posture de sécurité n’est pas un comportement « normal » que les entreprises peuvent se permettre de cultiver. Elles doivent réparer rapidement ce qui est cassé.

Les changements rapides signifient que la sécurité ne peut pas suivre

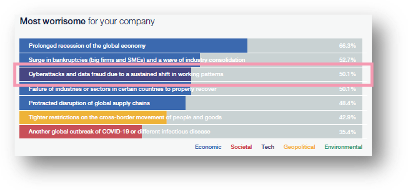

Dans son rapport d’analyse sur COVID-19, le forum économique mondial a constaté que sur 350 des professionnels les plus exposés au risque, 50 % sont préoccupés par les cyberattaques et la fraude résultant d’un changement durable des modes de travail.

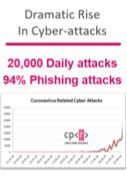

- Des attaques d’ingénierie sociale exploitant la peur, l’incertitude et le doute – Le Forum économique mondial a récemment signalé que « le besoin de s’informer sur le nouveau virus, accompagné par la peur, la confusion et même l’ennui pendant le confinement, a multiplié les opportunités pour les cybercriminels de diffuser des logiciels malveillants, des logiciels rançonneurs et des tentatives de phishing ». En avril, une enquête de Check Point a montré que les entreprises étaient frappées par une véritable tempête de cyberattaques, alors qu’elles doivent gérer les changements massifs et rapides apportés à leurs réseaux et aux pratiques de travail de leurs collaborateurs pendant la pandémie. 71 % des personnes interrogées ont signalé une augmentation du nombre de cyberattaques en février et mars 2020, et 95 % ont signalé être confrontées à des défis supplémentaires en matière de sécurité avec la mise en place d’un accès à distance à grande échelle pour les collaborateurs, et l’utilisation d’outils informatiques non sanctionnés (shadow IT).Le Covid-19 n’a pas seulement provoqué une pandémie sanitaire, mais également une pandémie de cybercriminalité.

- Les surfaces d’attaque ont augmenté de manière exponentielle – Avec la ruée pour permettre l’accès à distance à leurs ressources, de nombreuses entreprises ont activé une connectivité à partir de PC personnels non managés qui, la plupart du temps, ne se conforment pas à de simples pratiques d’hygiène telles que l’application de correctifs logiciels à jour, l’utilisation d’un antimalwares actualisé ou de tout type de protection. Notre nouvelle enquête sur l’état de préparation des entreprises à la sortie du confinement a montré que si 65 % des personnes interrogées déclarent que leur entreprise empêche les PC non managés de se connecter au VPN d’entreprise, 29 % seulement déploient une protection sur les PC des collaborateurs à domicile, et 35 % seulement effectuent des contrôles de conformité.Compte tenu du confinement imposé presque partout dans le monde, de nombreux services critiques ont été assurés par des employés qui ont un accès à distance aux systèmes de gestion des infrastructures critiques (par ex. l’eau, les trains, les ascenseurs, les feux de circulation, etc.). Les appareils mobiles personnels sont plus que jamais autorisés à accéder aux réseaux, et de nombreuses applications sont migrées vers le Cloud à des fins d’utilisation à grande échelle. Cependant, de nombreuses équipes d’Infosec et de DevOps qui se sont précipitées sur le Cloud n’ont pas adapté leur posture de sécurité au niveau de leurs Datacenters traditionnels. Cette lacune représente une dangereuse opportunité pour les pirates informatiques.

- Les employés sont désormais leur propre RSSI – Avec le changement radical qui permet de travailler à domicile, nous sommes confrontés à une réalité dans laquelle notre salon fait désormais partie du périmètre de l’entreprise. Votre enfant de 8 ans est comme un nouvel employé qui a accès à votre propre réseau et vos fichiers. Dans cette situation, les données sont plus que jamais en mouvement. Chaque entreprise doit désormais compter davantage sur chacun de ses collaborateurs pour protéger ses données et ses identifiants réseau essentiels. Il n’est pas surprenant que notre nouvelle enquête ait révélé que 75 % des personnes interrogées ont déclaré que leur plus grande préoccupation en matière de sécurité à l’issue du confinement pour les mois à venir, est l’augmentation du nombre de cyberattaques, en particulier les tentatives de phishing et d’ingénierie sociale, et 51 % ont fait part de leurs préoccupations concernant les attaques sur des postes de travail personnels non managés.

La pandémie va s’estomper mais ses effets sur la cybersécurité ne le feront pas

Comme nous l’avons déjà mentionné, le Covid-19 a non seulement provoqué une pandémie sanitaire, mais également une pandémie de cybercriminalité. Ses effets ont radicalement changé notre façon de travailler, et ces changements sont là pour durer. Le rythme accéléré de la transformation numérique, l’infrastructure d’accès à distance, le passage drastique au Cloud… tout cela a déjà attiré l’attention des cybercriminels. Nous devons donc adapter la sécurité à la « nouvelle normalité » des méthodes de travail. Voici nos principaux conseils :

PRÉVENTION EN TEMPS RÉEL

Comme nous le savons tous, la vaccination est préférable à un traitement. En matière de cybersécurité également, la prévention en temps réel des menaces, avant qu’elles ne puissent s’infiltrer dans le réseau, est la clé pour bloquer les futures attaques. 79 % des personnes interrogées dans le cadre de notre nouvelle enquête ont déclaré que leur priorité était de renforcer la sécurité de leur réseau et de se concentrer sur la prévention des attaques.

PROTECTION DE TOUT CE QUI NOUS ENTOURE

Chaque élément de la chaîne est important. La « nouvelle normalité » exige des entreprises qu’elles revoient et vérifient leur niveau de sécurité et la pertinence des infrastructures de leur réseau, leurs processus, la conformité des appareils mobiles et des PC connectés, des objets connectés, etc.

L’utilisation accrue du Cloud signifie un niveau de sécurité accru, en particulier pour les technologies de sécurisation des charges de travail, des conteneurs et des applications sans serveur dans des environnements multi-Clouds et hybrides.

CONSOLIDATION ET VISIBILITÉ

Tous ces changements dans l’infrastructure de l’entreprises offrent une occasion unique de valider vos investissements en matière de sécurité. Est-ce que nous bénéficions de tout ce dont nous avons vraiment besoin ? Est-ce que nous protégeons les bonnes ressources ? Est-ce que nous couvrons tous les angles morts ? Le plus haut niveau de visibilité atteint grâce à la consolidation garantira la meilleure efficacité. Vous avez besoin d’une administration unifiée et d’une visibilité complète sur les risques pesant sur l’ensemble de votre architecture de sécurité, ce qui ne peut être réalisé qu’en réduisant le nombre de solutions et de fournisseurs.

Vos solutions de cybersécurité doivent être simples à utiliser et faciles à mettre en œuvre si vous voulez obtenir la meilleure protection. Voici une matrice utile que vous pouvez utiliser pour mieux protéger vos réseaux et vos données.

| Changements | Effets | Risques | Principaux processus/technologies à atténuer (liste partielle) |

| Télétravail | Les ordinateurs et les téléphones portables personnels ont permis d’accéder aux réseaux des entreprises | Fuites de données (par ex. enregistreurs de frappes, enregistreurs d’écrans sur PC/mobile) | 1. Mise en œuvre de la sécurité et de l’hygiène des postes de travail avec vérification de la conformité (correctifs à jour, AV à jour…)

2. Sensibilisation des utilisateurs à la cybersécurité (par ex. simulations de tentatives de phishing) 3. Défense contre les menaces sur mobile |

| Évolution rapide vers le Cloud | Rapidité du déploiement au détriment de la sécurité | Les contrôles de sécurité de base peuvent entraîner la perte et la manipulation des données | 1. Investir dans l’administration de la sécurité du Cloud

2. Déployer une protection des charges de travail pour les conteneurs et les applications sans serveur. 3. Prévention des menaces en temps réel grâce à la sécurité des IaaS |

| Infrastructures critiques | Permettre l’accès à distance aux infrastructures critiques | Failles de sécurité dans les infrastructures critiques | 1. Sécurité pour les objets connectés

2. Renforcer la sécurité des réseaux via des simulations avec des équipes d’adversaires… 3. Sécurité des technologies d’exploitation (par ex. Scada) |

| Augmentation de la capacité du réseau | Un débit plus important est nécessaire pour traiter les données en mouvement | Interruption de service

Le réseau est en panne |

1. Investir dans une sécurité réseau qui s’adapte aux besoins

2. Toutes les protections doivent être activées tout en préservant la continuité des activités 3. Accès à distance sécurisé et évolutif |

En résumé, comme nous l’avons tous appris au cours des derniers mois, en temps de crise, nous devons être agiles et agir rapidement. La pandémie est peut-être en train de s’estomper, mais ses conséquences sont là pour rester, et la meilleure façon de rester connectés est de nous protéger. La « nouvelle normalité » exige que nous continuions à nous transformer et adapter la sécurité à nos nouvelles méthodes de travail.

Pour en savoir plus sur ce que vous pouvez faire avec les solutions de sécurité de Check Point, consultez notre mini-site dédié, qui présente des conseils et des recommandations pragmatiques.