Malgré les fluctuations de prix des bitcoins et des autres cryptomonnaies, le cryptojacking reste une menace réelle, et souvent dissimulée, pour les entreprises, les PME et les consommateurs de tous les jours.

Et la plus secrète de ces menaces est le cryptominage via le navigateur, où des formes populaires de programmes malveillants essaient de transformer votre appareil en un robot de minage de cryptomonnaie à temps plein appelé cryptojacker.

Pour vous aider à comprendre de manière créative cette tendance, laissez-moi faire appel à mes classiques et mettre en scène une allégorie. Si vous imaginez la vague de cryptojacking comme une apocalypse, comme le font certaines victimes, les Quatre Cavaliers seraient les quatre menaces pesant sur vos terminaux ou votre entreprise :

- Le cheval blanc : L’énergie qu’il consomme ou gaspille

- Le cheval rouge : La perte de productivité due à ses ressources limitées

- Le cheval noir : Les dommages qu’il peut faire à un système

- Le cheval pâle : Les implications pour la sécurité dues aux vulnérabilités créées

Contrairement aux ransomwares qui veulent être trouvés (pour exiger un paiement), le travail d’un cryptojacker est de s’exécuter en arrière-plan sans se faire voir (même si le graphique des performances de votre processeur ou le ventilateur de votre appareil indique qu’il y a quelque chose d’anormal).

Les auteurs de ransomwares ont changé leurs méthodes ces deux dernières années et ont désormais davantage recours au cryptojacking, car l’efficacité de la pression d’un ransomware et le retour sur investissement diminuent dès qu’il fait son apparition sur les flux publics, comme VirusTotal.

À l’instar d’un gérant d’une entreprise très rentable, les cybercriminels doivent constamment trouver de nouvelles manières d’atteindre leurs objectifs financiers. C’est là qu’entre en scène le cryptojacking.

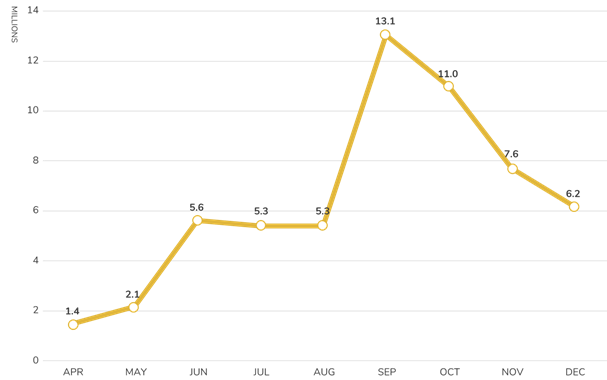

En avril 2018, SonicWall a commencé à suivre les tendances de cryptojacking, à savoir l’utilisation de Coinhive dans les logiciels malveillants. Au cours de l’année, nous avons observé les variations du cryptojacking. À ce moment-là, SonicWall a enregistré près de 60 millions d’attaques de cryptojacking, avec pas moins de 13,1 millions en septembre 2018. Comme publié dans le Rapport 2019 sur les cybermenaces de SonicWall, le volume a chuté dans le dernier trimestre 2018.

L’attrait du cryptominage

Les opérations de cryptominage sont de plus en plus populaires, consommant désormais près de la moitié d’un pourcentage de la consommation d’électricité dans le monde. Malgré les fortes variations de prix, la consommation d’énergie représente près de 60 % du coût du minage légitime du bitcoin. En fait, au moment où j’écris cet article, le prix d’un bitcoin vaut moins que le coût de son minage légitime.

Étant donné ces coûts et le risque zéro par rapport à l’achat et l’entretien d’équipement, les cybercriminels ont compris qu’ils avaient tout intérêt à générer une cryptomonnaie avec les ressources de quelqu’un d’autre. Le fait d’infecter 10 machines avec un robot de cryptominage pourrait rapporter 100 $/jour net ; reste alors pour les cryptojackers à procéder en trois points :

1. Trouver des cibles, c’est-à-dire des organisations avec beaucoup d’appareils sur le même réseau, surtout des écoles ou des universités.

2. Infecter autant de machines que possible.

3. Rester cachés le plus longtemps possible (à l’instar des logiciels malveillants traditionnels, mais contrairement aux ransomwares).

Les cryptojackers utilisent des techniques similaires à celles des programmes malveillants pour atteindre un terminal : des téléchargements à la dérobée (drive-by downloads), des campagnes de phishing, des vulnérabilités au sein des navigateurs et des plugins des navigateurs, pour n’en nommer que certaines. Et bien sûr, ils comptent sur le maillon le plus faible, à savoir l’homme, via des techniques d’ingénierie sociale.

Suis-je infecté(e) par des cryptomineurs ?

Les cryptomineurs sont intéressés par votre puissance de traitement et les cryptojackers doivent faire preuve de discrétion pour engranger des profits. La quantité de ressources de votre processeur qu’ils prennent dépend de leurs objectifs.

S’ils prennent moins de puissance, il est plus difficile pour les utilisateurs non suspicieux de les remarquer. Au contraire, s’ils volent plus, ils augmentent leurs profits. Dans les deux cas, il y aura un impact sur la performance, mais si le seuil est suffisamment faible, il peut être difficile de distinguer un mineur d’un logiciel légitime.

Les administrateurs d’entreprise peuvent chercher des processus inconnus dans leur environnement et les utilisateurs finaux de Windows peuvent utiliser Process Explorer de Sysinternals pour voir les logiciels en cours d’exécution. Pour la même raison, les utilisateurs de Linux et de macOS doivent enquêter en utilisant respectivement « System Monitor » et « Activity Monitor ».

Comment se défendre contre des cryptomineurs

La première étape pour se défendre contre des cryptomineurs est d’arrêter ce type de programmes malveillants à la passerelle, que ce soit par les pare-feu ou la sécurité de la messagerie (sécurité du périmètre), qui est l’une des meilleures méthodes pour se débarrasser de menaces connues sur fichiers.

Comme en général, tout le monde aime réutiliser un ancien code, attraper des cryptojackers comme Coinhive constituait aussi une première étape simple. Mais en février 2019, Coinhive a publiquement annoncé qu’ils arrêtaient leurs opérations le 8 mars. Le service a indiqué qu’il n’était « plus économiquement viable » et que la « faillite » a eu un impact très important sur l’entreprise.

Malgré cette annonce, SonicWall prédit une hausse des nouvelles variantes et techniques de cryptojacking pour remplir ce vide. Le cryptojacking peut tout de même devenir une méthode préférée des acteurs malveillants à cause de sa dissimulation ; les dommages peu importants et indirects aux victimes réduisent les risques d’exposition et prolongent la durée de vie précieuse d’une attaque réussie.

Si la souche du programme malveillant est inconnue (nouvelle ou mise à jour), alors il contournera les filtres statiques dans la sécurité du périmètre. Si un fichier est inconnu, il sera acheminé vers un sandbox pour inspecter la nature du fichier.

L’environnement de la technologie sandbox multimoteur Capture Advanced Threat Protection (ATP) de SonicWall est conçu pour identifier et arrêter les programmes malveillants évasifs susceptibles d’échapper à un moteur, mais pas aux autres.

Si vous avez un terminal qui ne se trouve pas derrière cette configuration typique (par ex., terminal itinérant dans un aéroport ou un hôtel), vous devez déployer un produit de sécurité des terminaux comprenant une détection comportementale.

Les cryptomineurs peuvent agir dans le navigateur ou accéder via une attaque sans fichier, aussi les solutions traditionnelles dont vous disposez gratuitement avec un ordinateur ne les détectent pas.

Un antivirus comportemental comme SonicWall Capture Client détecterait que le système cherche à miner des « coins » puis couperait son exécution. Un administrateur peut facilement mettre en quarantaine et supprimer le programme malveillant ou, en cas de dommages aux fichiers système, restaurer le système au dernier état sain connu avant l’exécution du programme malveillant.

En combinant un mélange de défenses de périmètre et d’analyse comportementale, les organisations peuvent lutter contre les toutes nouvelles formes de programmes malveillants, quelle que soit la tendance ou l’intention.

–

Brook Chelmo,

Senior Product Marketing Manager chez SonicWall