Le Global Threat Index de Check Point révèle qu’en Janvier 2018, une augmentation rapide des malwares de minage de crypto-monnaies impacte fortement les entreprises

Check Point® Software Technologies Ltd., fournisseur mondial en solutions de cybersécurité, dévoile dans son dernier rapport Global Threat Impact Index que les malwares mineurs de crypto-monnaies continuent à affecter les entreprises – 23% d’entre elles ont été impactées par Coinhive en Janvier 2018.

Les chercheurs de Check Point ont découvert trois différentes variantes de malwares mineurs de crypto-monnaies dans son top 10, Coinhive étant en tête de classement et impactant plus d’une entreprise sur cinq. Coinhive mine en ligne la crypto-monnaie Monero à l’insu d’un utilisateur visitant une page web. Le code JavaScript intégré utilise alors les ressources de l’utilisateur final pour miner de la monnaie, impactant la performance du système.

“Durant les trois derniers mois, les malwares mineurs de crypto-monnaies sont progressivement devenus une menace grandissante pour les entreprises, les personnes malveillantes y voyant une source de revenus très lucrative” affirme Maya Horowith, Threat Intelligence Group Manager chez Check Point “Il est particulièrement difficile de s’en prémunir, étant donné que ce malware est souvent caché dans un site web, permettant aux pirates informatiques d’atteindre des victimes peu méfiantes pour utiliser les ressources CPU disponibles dans plusieurs entreprises. Il est donc crucial que les entreprises aient une solution en place pour se protéger contre ces cyber-attaques furtives”

En plus des mineurs de cryptomonnaies, les chercheurs de Check Point ont également découvert que 21% des entreprises n’arrivaient toujours pas à rétablir les appareils infectés par le malware Fireball. Fireball peut être utilisé comme un gestionnaire de téléchargement de malware pleinement fonctionnel capable d’éxécuter n’importe quel code sur l’appareil de la cible. Il a été découvert en Mai 2017, et a fortement impacté les entreprises durant l’été 2017.

En Janvier, les malwares mineurs de cryptomonnaies ont de nouveau été les plus répandus, avec Coinhive maintenant sa place à la tête du classement et impactant 23% des entreprises, suivi par Fireball et Rig Exploit Kit en troisième place, impactant 17% des entreprises.

Top 3 des logiciels malveillants les plus recherchés en Janvier 2018

* Les flèches indiquent le changement de position par rapport au mois précédent

- ↔Coinhive – Mineur de crypto-monnaies conçu pour réaliser du minage en ligne de la crypto-monnaie Monero lorsque l’on se rend sur une page sans le consentement de l’utilisateur

- ↑ Fireball – Logiciel malveillant sur navigateur pouvant se transformer en gestionnaire de téléchargement de malware pleinement fonctionnel

- ↔ Rig ek – Rig fournit des kits pour Flash, Java, Silverlight et Internet Explorer

Lokibot, cheval de Troie bancaire sur Android, a été le malware le plus populaire et utilisé pour attaquer les flottes mobiles des entreprises, suivi par Triada et Hiddad.

Top 3 des logiciels malveillants sur mobile les plus recherchés en Janvier 2018

- Lokibot – Cheval de Troie bancaire sur Android et voleur d’informations, peut aussi se transformer en ransomware pouvant bloquer le téléphone

- Triada – Backdoor modulaire sur Android donnant des droits et privilèges avancés au malware téléchargé

- Hiddad – Malware sur Android réplicant des applications légitimes puis les diffuse via une plateforme tierce

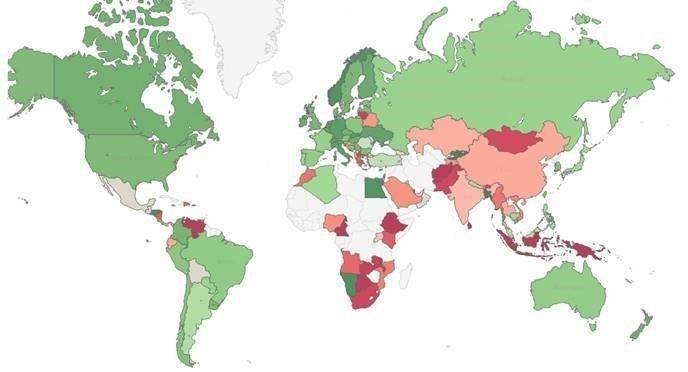

La carte ci-dessous montre le niveau de risque aux quatre coins du monde (vert – risque faible, rouge – risque important, blanc – données insuffisantes), afin de mettre en lumière les zones à risques et autres nids de logiciels malveillants dans le monde.

L’indice Check Point des menaces et la carte ThreatCloud sont alimentés par des renseignements issus de Check Point ThreatCloud, le plus grand réseau collaboratif de lutte contre la cybercriminalité, qui fournit des données et des tendances sur les menaces et les attaques grâce à un réseau mondial de capteurs. La base de données ThreatCloud comprend plus de 250 millions d’adresses analysées pour découvrir des bots, plus de 11 millions de signatures de logiciels malveillants et plus de 5,5 millions de sites web infectés. Elle identifie des millions de types de logiciels malveillants quotidiennement.

La liste complète des 10 principaux logiciels malveillants en décembre est disponible sur le Blog Check Point

Ressources publiées par Check Point sur la prévention des menaces

Top 10 des logiciels malveillants les plus utilisés en France en Décembre 2017

| Top 10 per country | |

| Malware_Family_Name | Description |

| Coinhive | Crypto Miner designed to perform online mining of Monero cryptocurrency when a user visits a web page without the user’s approval. The implanted JavaScript uses great computational resources of the end users machines to mine coins, thus impacting the performance of the system. |

| Fireball | Fireball is an adware vastly distributed by the Chinese digital marketing company Rafotech. It acts as a browser-hijacker which changes the default search engine and installs tracking pixels, but can be turned into a full-functioning malware downloader. Fireball is capable of executing any code on the victim machines, resulting in a wide range of actions from stealing credentials to dropping additional malware. Fireball is spread mostly via bundling; being installed on victim machines alongside a wanted program, often without user consent. |

| Rig ek | Rig EK was first introduced in April 2014. It has since received several large updates and continues to be active to this day.In 2015, as result of an internal feud between its operators, the source code was leaked and has been thoroughly investigated by researchers. Rig delivers Exploits for Flash, Java, Silverlight and Internet Explorer.The infection chain starts with a redirection to a landing page that contains JavaScript that checks for vulnerable plug-ins and delivers the exploit. |

| Roughted | Large scale Malvertising used to deliver various malicious websites and payloads such as scams, adware, exploit kits and ransomware. It can be used to attack any type of platform and operating system, and utilizes ad-blocker bypassing and fingerprinting in order to make sure it delivers the most relevant attack. |

| Globeimposter | GlobeImposter is a ransomware disguised as a variant of the Globe ransomware. It was discovered in May 2017, and is distributed by spam campaigns, malvertising and exploit kits. Upon encryption, the ransomware appends the .crypt extension to each encrypted file. |

| Jsecoin | JavaScript miner that can be embedded in websites. With JSEcoin, you can run the miner directly in your browser in exchange for an ad-free experience, in-game currency and other incentives. |

| Locky | Locky is a ransomware Trojan that targets the Windows platform. This malware sends out system information to a remote server and receives an encryption key to encrypt files on the infected system. The malware demands that the payment to be made in the form of Bitcoins digital currency. To survive a system reboot, it adds a Run key Registry entry. |

| Ramnit | Ramnit is a worm that infects and spreads mostly through removable drives and files uploaded to public FTP services. The malware creates a copy of itself to infect removable and permanent drivers. The malware also functions as a backdoor, allowing the attacker to connect to the infected machine and communicating via C&C servers.The first variant, discovered in 2010, didn’t have many capabilities beyond a basic ability to integrate itself into an infected machine. In 2011 it was modified by malicious actors to have the ability to steal web session information, giving the worm operators the ability to steal account credentials for all services used by the victim, including bank accounts, corporate and social networks accounts. |

| Cryptonight | Monero cryptocurrency miner, exclusive to Macbook. The Crptonight uses JavaScript in order to use the victim’s cpu and GPU for cryptocurrency mining. |

| Conficker | Conficker is a computer worm that targets the Windows OS. It exploits vulnerabilities in the OS and uses dictionary attacks on the admin passwords to enable propagation while forming a botnet.This infection allows an attacker to access users’ personal data such as banking information, credit card numbers, or passwords.The worm originally targeted users of networking websites such as Facebook, Skype and email websites. |