- Cette attaque de logiciel malveillant s’avère être l’une des plus sophistiquées que Blue Coat Labs ait jamais rencontrée

- Initialement conçue pour cibler la Russie, elle s’étend à l’échelle mondiale

- Une opération experte dans la dissimulation et la diversion

- Son code écrit de façon propre et soigné témoigne d’un soutien puissant et d’un talent de tout premier plan

- Il inclut des scripts malveillants ciblant les appareils mobiles Android, BlackBerry et iOS

- « Inception » utilise un service d’hébergement cloud basé en Suède pour son centre de commande et de contrôle

Les chercheurs du Blue Coat Labs ont découvert l’émergence d’un système d’attaque jusqu’ici non référencé, utilisé pour lancer des attaques ultra-ciblées visant à accéder et à extraire des informations confidentielles des ordinateurs de ses victimes.

En raison des nombreuses couches utilisées au sein de ce logiciel malveillant, nous l’avons baptisé « Inception », en référence au film de 2010 racontant l’histoire d’un voleur infiltrant les rêves de sa cible et subtilisant des secrets de son subconscient. Dans le cas de cette attaque, les cibles incluent des individus occupant des fonctions stratégiques : des cadres d’entreprises de secteurs importants tels que l’industrie pétrolière, la finance et l’ingénierie, des officiers militaires ; du personnel d’ambassade et des fonctionnaires.

Les attaques à l’aide du logiciel malveillant Inception se sont d’abord focalisées sur des cibles principalement situées en Russie ou en rapport avec des intérêts russes, mais elles se sont étendues depuis à des cibles dans d’autres régions. Le mode de propagation préférentiel d’Inception est le phishing (hameçonnage) à l’aide d’e-mails via des documents contenant des chevaux de Troie.

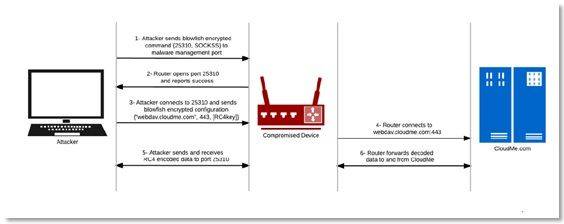

Le centre de commande et de contrôle sous Windows est piloté depuis un fournisseur de services cloud utilisant le protocole WebDAV. C’est ainsi que l’identité de la personne malveillante peut rester secrète, et que les mécanismes de détection actuels sont contournés.

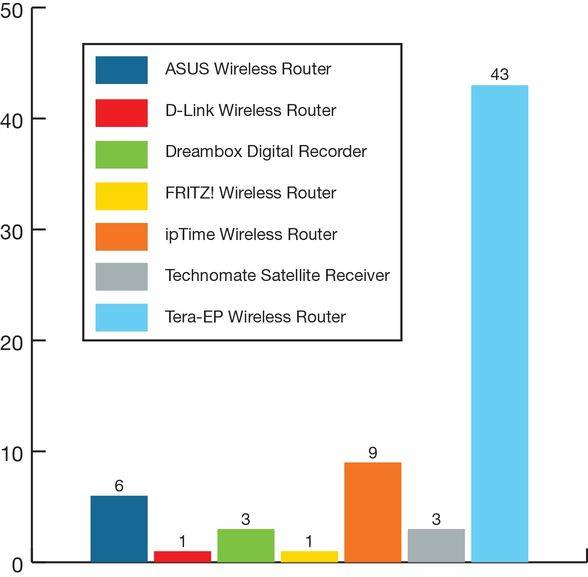

Dans le cadre de leurs opérations, les pirates ont ajouté une couche intermédiaire supplémentaire afin de masquer leur identité en profitant d’un réseau de proxy composé de routeurs situés pour la plupart en Corée du Sud. Les chercheurs pensent que l’intégrité des terminaux aurait été compromise en raison des faiblesses inhérentes à des configurations insuffisantes ou aux identifiants par défaut.

Compte tenu des nombreux niveaux de dissimulation et de diversion permettant de protéger ce logiciel malveillant, et des mécanismes de contrôle entre le pirate et sa cible, il est clair que ceux qui se cachent derrière Inception ont l’intention de rester dans l’ombre.

En outre, l’attaque continue d’évoluer. Les chercheurs du Blue Coat Labs ont récemment découvert que les individus responsables de cette attaque ont créé des scripts malveillants pour les terminaux Android, BlackBerry et iOS, afin de voler des informations à leurs victimes. Ils ont également élaboré des campagnes, visiblement planifiées, de phishing par MMS vers les appareils mobiles des individus ciblés. À ce jour, Blue Coat a identifié des attaques sur plus de 60 opérateurs mobiles tels que China Mobile, O2, Orange, SingTel, T-Mobile et Vodafone, y compris des attaques en cours de préparation, mais le nombre réel est de toute évidence largement plus élevé.

Pour plus de détails sur Inception, consultez le nouveau livre blanc technique « The Inception Framework: Cloud-hosted APT ».

Des attaques ultra-ciblées visant le monde politique, l’armée, le secteur financier et l’industrie pétrolière

Au début, les campagnes d’attaque semblaient principalement focalisées sur la Russie et vers quelques pays d’Europe de l’Est. Cependant, Blue Coat a également découvert des attaques ciblant des individus dans d’autres pays du monde.

Bien que l’on dispose de peu d’informations sur les cibles, les chercheurs de Blue Coat ont identifié un bon nombre d’e-mails de piégés donnant des indications sur les secteurs ciblés :

L’attaque Inception : les cibles

- Finance [Russie]

- Industrie pétrolière [Roumanie, Vénézuela, Mozambique]

- Ambassades / corps diplomatiques [Paraguay, Roumanie, Turquie]

Les chercheurs se sont également procuré des documents-leurres indiquant un intérêt pour :

- Les ambassades

- Le monde politique

- La finance

- L’armée

- Le secteur de l’ingénierie

La découverte originelle

En mars 2014, Microsoft a publié des informations concernant une nouvelle faille au niveau du format RTF (Rich Text Format). Cette faille, baptisée CVE-2014-1761 (Microsoft Word RTF Object Confusion), était déjà exploitée par des hackers. Deux vulnérabilités précédentes au niveau du format RTF (CVE-2010-3333 et CVE-2012-0158) étaient devenues les éléments de base d’attaques ciblées ; les chercheurs de Blue Coat Lab ont donc suivi l’utilisation de ce nouvel exploit avec intérêt.

Fin août, Blue Coat a identifié une opération d’espionnage à l’aide de logiciels malveillants tirant parti des failles CVE-2014-1761 et CVE-2012-0158 afin de déclencher l’exécution de l’attaque, et se servant du service de Cloud suédois CloudMe comme d’une base pour l’ensemble de son infrastructure visible.

Alertées par Blue Coat de cet abus de leur service, les équipes de CloudMe.com se sont montrées très coopératives, effectuant des recherches supplémentaires de leur côté, et fournissant notamment une grande quantité d’informations et de rapports liés à l’attaque. Il est important de souligner que le service CloudMe ne diffuse pas activement le contenu malveillant : ce sont les cybercriminels qui s’en servent pour le stockage de leurs fichiers.

Comment Inception opère-t-il ?

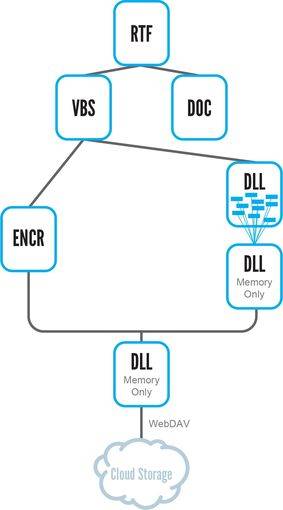

Dans tous les cas observés par Blue Coat, des composants malveillants ont été incorporés à des fichiers au format RTF. L’exploitation de failles au niveau de ce format de fichiers permet d’accéder à distance au système de la victime. Ces fichiers sont diffusés par l’intermédiaire d’e-mails d’hameçonnage contenant des documents Word compromis.

EXEMPLE d’e-mail piégé

Exemple de document en pièce jointe contenant deux conteneurs de code malveillant profitant de failles de sécurité ; l’un ciblant la vulnérabilité CVE-2012-0158 (MSCOMCTL ActiveX Buffer Overflow), et l’autre ciblant la vulnérabilité CVE-2014-1761.

Lorsque l’utilisateur clique sur la pièce jointe, le document Word s’affiche afin d’éviter toute suspicion, tandis que le contenu malveillant présent au sein du document sous forme cryptée écrit sur le disque. Fait inhabituel pour beaucoup de campagnes d’exploitation de vulnérabilités : les noms des fichiers créés sont variables et ont été clairement attribué de façon aléatoire afin d’éviter toute identification par ce biais.

Le logiciel malveillant collecte des informations système sur la machine infectée, notamment la version du système d’exploitation, le nom de l’ordinateur, celui de l’utilisateur, l’appartenance à un groupe d’utilisateurs, le processus au sein duquel il s’exécute, l’ID de paramètres régionaux, ainsi que des informations sur le lecteur et sur le volume système.

Toutes ces informations sont chiffrées et envoyées vers un service de stockage dans le cloud à l’aide de WebDAV. L’attaque est conçue de sorte que l’ensemble des communications consécutives à l’infection puissent être effectuées directement depuis le service Cloud (la collecte d’informations sur la cible, les mises à jour des configurations, les mises à jour du logiciel malveillant, ainsi que l’exfiltration de données).

Les composants malveillants de cette attaque suivent le modèle des modules d’extension (plug-in) : les nouveaux logiciels malveillants profitent des composants malveillants existants afin d’interagir avec le centre de contrôle général. Sans le code d’installation initiale, aucun des différents modules qui suivent ne peuvent fonctionner, et la plupart se contenteront d’être présents dans la mémoire, avant de disparaître en cas de redémarrage.

Le niveau de sécurité mis en place par les pirates pour gérer ce logiciel fait partie des plus élevés que Blue Coat ait jamais rencontré. La plupart des interactions entre les pirates et leur infrastructure s’effectuent par l’intermédiaire d’un réseau complexe de proxys composés de routeurs, et d’hôtes loués, vraisemblablement compromis en raison des faiblesses de configurations insuffisantes ou d’identifiants par défaut.

Des attaques aux origines masquées grâce à un code obscur et à de faux indices

Les hackers ont laissé derrière eux une multitude d’indices potentiels quant à leur localisation. Cependant, il est extrêmement difficile de distinguer les indices légitimes des miettes laissés de façon intentionnelle par les pirates afin de brouiller leur piste. Ci-dessous figure une liste des indices découverts et les conclusions pouvant être tirées de chacun concernant les origines des attaques.

Manœuvres de diversions

- Dans certains cas, lorsque la menace persistante et complexe (APT) semblait faire l’objet d’une enquête par les chercheurs, les hackers ont laissé derrière eux un autre logiciel malveillant clairement lié à une APT chinoise connue, ce qui tend à indiquer des liens avec la Chine

- La grande majorité des routeurs domestiques piratés se trouve en Corée du Sud, ce qui évoque des liens avec la Corée du Sud

- Les cybercriminels sont plus actifs entre 8h00 et 17h00 (heure d’Europe Orientale), ce qui suggère des relations avec des régions sous le fuseau horaire GMT+2

- Certains des commentaires au sein du logiciel malveillant pour Android sont en Hindi, ce qui indique des liens avec l’Inde

- Certaines chaînes de texte du logiciel malveillant pour BlackBerry sont en arabe, ce qui indique des liens avec le Moyen-Orient

- La chaîne « God_Save_The_Queen » a été repérée au sein du logiciel malveillant pour BlackBerry, ce qui indique des liens avec le Royaume-Uni

- Le document Word possède des points communs avec les documents Word utilisés par l’APT Octobre Rouge, ce qui suggère des liens avec l’Ukraine et/ou la Russie

- Le logiciel malveillant pour iOS a été développé par un individu utilisant un compte au nom de « JohnClerk », ce qui suggère des liens avec les États-Unis ou le Royaume-Uni

- La clé de chiffrement du logiciel malveillant pour iOS, « fjkweyreruu665E62C:

GWR34285U^%^#%$%^$RXYEUFQ2H89H CHVERWJFKWEhjvvehhewfD63TDYDGT YEDT23Y », semble être le résultat de l’appui au hasard de touches sur un clavier américain/possédant une disposition US internationale, ce qui indique des liens avec les États-Unis.

Des attaques étendues aux appareils mobiles

Les pirates ont étendu leurs efforts afin d’inclure les terminaux mobiles Android, BlackBerry et iOS parmi leurs cibles.

Leur but est de récolter des informations sur leurs victimes, y compris des enregistrements de leurs appels téléphoniques. Sur la plateforme Android, les cybercriminels enregistrent les appels entrants et sortants dans des fichiers audio au format MP4 qui leur sont par la suite envoyés régulièrement. Le phishing par MMS à grande échelle visant probablement des cibles choisies. Selon les données obtenues par les chercheurs de Blue Coat, les cibles peuvent avoir été des clients de beaucoup d’opérateurs mobiles (60 opérateurs ont été affectés à notre connaissance, mais le chiffre réel est vraisemblablement largement plus élevé). Les MMS piégés ont été préparés pour différents pays d’Asie (y compris la Russie et la Chine), d’Afrique, du Moyen-Orient et d’Europe.

Conclusion

De toute évidence, une organisation très professionnelle, disposant de solides ressources se cache derrière Inception. Elle possède en outre des cibles et des objectifs précis qui pourraient être étendus au monde entier et se révéler dangereux. La complexité de l’architecture de l’attaque indique un certain niveau d’automatisation ainsi que la présence de programmeurs aguerris, et le nombre de couches utilisées afin de protéger sa charge utile et pour masquer l’identité des pirates est d’une extrême complexité, voire révélateur d’une véritable paranoïa.

Il est toujours difficile de déterminer les auteurs d’une attaque, et la tâche se révèle bien trop ardue dans ce cas précis. En vertu des attributs de l’attaque et du fait que les individus ciblés soient connectés à des intérêts politiques nationaux, économiques et militaires, l’entité à l’origine d’Inception pourrait être un État-nation de taille moyenne, ou une entité privée professionnelle disposant d’importantes ressources.

La complexité et l’exhaustivité de l’infrastructure indique qu’il s’agit d’une campagne à grande échelle qui n’en serait qu’à ses débuts. Bien que la majorité des cibles semble se trouver en Russie ou être liée des intérêts russes, des cibles avérées ont été identifiées dans des régions du monde entier, et l’attaque pourrait bien s’étendre sur un plan global. En outre, le modèle d’infrastructure mis en place ne nécessite pas qu’il soit absolument hébergé par CloudMe, et permet de ne pas se limiter à un petit nombre de cibles. Cette structure est générique, et fonctionnera tout aussi bien comme plateforme pour des attaques avec des objectifs variés, sans que d’importantes modifications ne soient nécessaires.

Conseils supplémentaires – Que pouvez-vous faire ?

Signes de compromission :

- Présence de trafic WebDAV non autorisé

- regsvr32.exe présent en permanence dans la liste des processus en cours

Méthodes de prévention :

- Tenez tous vos logiciels à jour

- Ne débridez pas les téléphones mobiles (jailbreak/root)

- N’installez pas d’application provenant de sources non officielles

Signes indiquant que vous êtes pris pour cible :

- E-mails non sollicités contenant des documents RTF

- E-mails ou MMS non sollicités prétendant qu’une mise à jour des applications sur votre smartphone est nécessaire