Selon une étude d’IBM, il existe plus de 60 variantes du fameux botnet Mirai qui ciblent de plus en plus les objets connectés en entreprise. Découvrez comment vous pouvez réduire à l’avance votre exposition aux risques avant même d’acheter ou de brancher des objets connectés à votre réseau.

Une étude récente révèle que : 67 % des entreprises ont connu un incident de sécurité avec des objets connectés. Qu’il s’agisse de téléviseurs intelligents, de caméras IP, d’ascenseurs intelligents, de pompes à perfusion dans les hôpitaux ou de contrôleurs PLC industriels, les objets connectés sont intrinsèquement vulnérables et faciles à pirater. Un nombre important de ces appareils comprend des failles de sécurité prêtes à être exploitées, telles que des mots de passe faibles ou codés en dur, des erreurs de configuration dans le système d’exploitation et des vulnérabilités connues (CVE). En raison de la faiblesse inhérente de leur sécurité et du fait qu’ils sont mal protégés, les objets connectés sont une cible attrayante pour les cybercriminels, qui recherchent continuellement des moyens d’exploiter les vulnérabilités des appareils afin de pouvoir attaquer les appareils eux-mêmes, voire les utiliser comme point d’entrée dans le réseau des entreprises. Les caméras IP peuvent être utilisées pour espionner les utilisateurs, le fonctionnement des dispositifs médicaux peut être stoppé, et les infrastructures critiques (telles que les contrôleurs de réseau électrique) peuvent être piratés pour générer des dommages colossaux. Le risque est élevé et les entreprises de différents secteurs sont exposées.

Veillez à ce que le micrologiciel de vos objets connectés soit sécurisé dès le départ

Un moyen efficace de réduire l’exposition aux risques posés par les objets connectés consiste à effectuer une évaluation avancée des risques de sécurité de leur micrologiciel. De telles évaluations peuvent aider les fabricants d’objets connectés à commercialiser des appareils dotés d’une meilleure posture de sécurité, garantir une tranquillité d’esprit à leurs clients, et se conformer également aux nouvelles réglementations de sécurité pour l’Internet des objets (par ex. CA SB 327 qui entre en vigueur en janvier 2020 en Californie). Cette évaluation des risques peut également aider les départements informatiques à prendre de meilleures décisions avant d’acheter ou de brancher de nouveaux objets connectés à leurs réseaux.

Une nouvelle technologie, récemment ajoutée à la solution de sécurité Check Point pour l’Internet des objets (avec l’acquisition de Cymplify), permet de produire un Rapport d’évaluation des risques du micrologiciel pour chaque objet connecté. Ce rapport est une évaluation des risques spécifique associés au micrologiciel. L’évaluation s’appuie sur une intelligence des menaces spécifiques aux objets connectés. À l’aide d’un service dans le Cloud, les développeurs d’objets connectés et les responsables informatiques peuvent produire rapidement un rapport en quelques minutes, sans même avoir besoin du code source du micrologiciel.

le Rapport d’évaluation des risques du micrologiciel des objets connectés présente TOUTES les failles de sécurité inhérentes à un micrologiciel spécifique, même si elles sont associées à des composants tiers qui ont été intégrés dans le micrologiciel pendant le développement (une pratique très courante dans le développement des objets connectés).

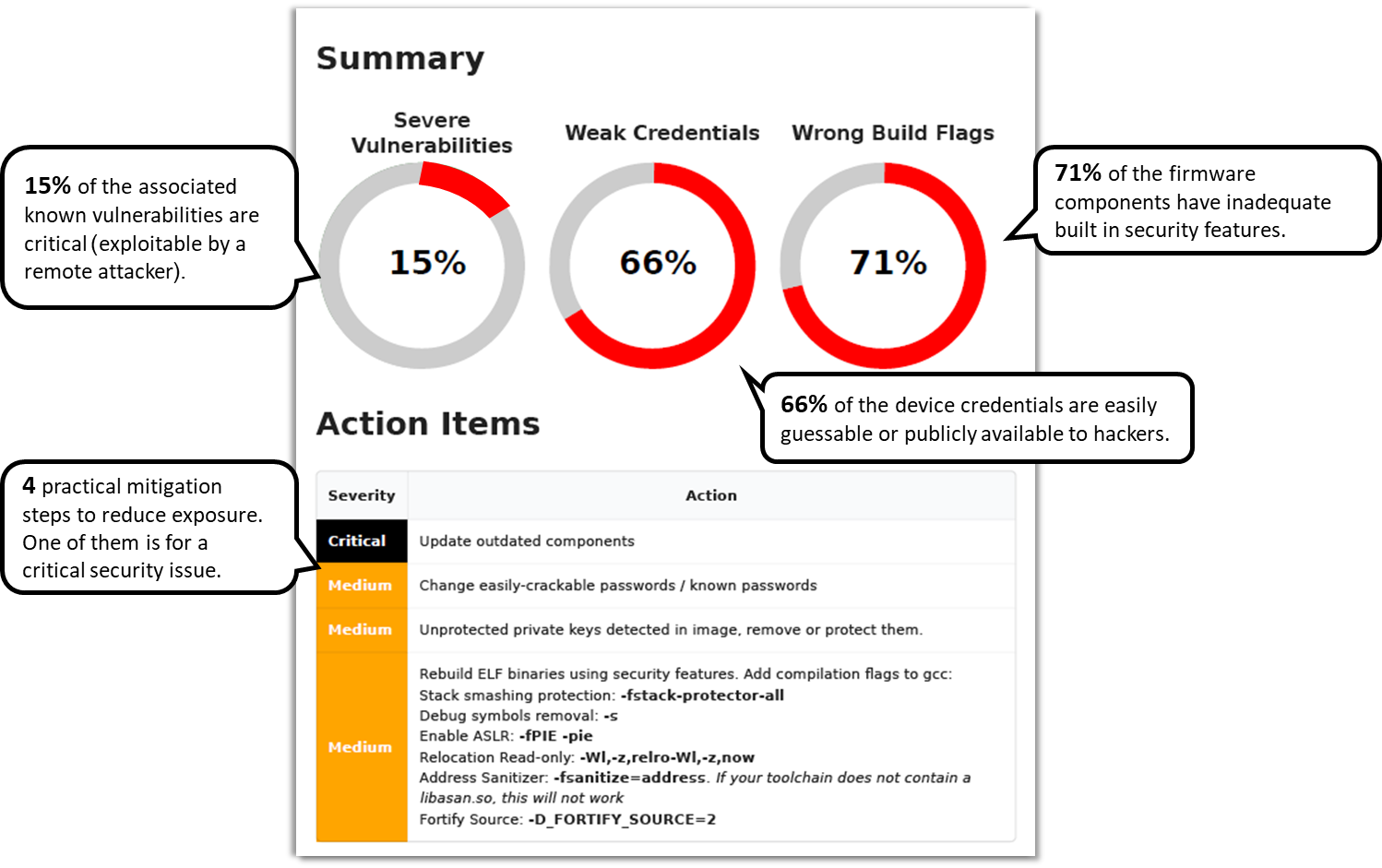

Le rapport propose également des mesures d’atténuation pratiques pour réduire l’exposition, qui peuvent être bénéfiques à la fois pour ceux qui fabriquent les appareils et pour ceux qui les déploient.

Les captures d’écran ci-dessous sont tirées d’un Rapport d’évaluation des risques du micrologicield’une caméra IP qui est largement déployée dans des entreprises du monde entier.

Exposition des mots de passe faibles, faciles à deviner ou codés en dur

Le rapport comprend une évaluation de la robustesse des identifiants du micrologiciel, afin de détecter et signaler l’utilisation d’identifiants faciles à pirater, accessibles publiquement ou impossibles à modifier. Au cours de l’évaluation, nous comparons les configurations des identifiants du micrologiciel aux listes de mots de passe accessibles au public (comme celle qui a été utilisée pour l’attaque Mirai) et nous effectuons une attaque par brute force sur l’appareil pour identifier les mots de passe faibles ou faciles à deviner.

Vulnérabilités connues

Le rapport fournit une liste de toutes les CVE associées au micrologiciel spécifique. Après extraction du micrologiciel de l’appareil, une recherche de CVE sur le site web MITRE est automatiquement effectuée. Chaque vulnérabilité est classifiée en fonction de sa gravité et de son vecteur d’attaque (attaque réseau/physique).

Le Rapport d’évaluation du micrologiciel comprend des détails supplémentaires sur les erreurs de configuration du système d’exploitation, la sécurité des clés privées et les domaines répertoriés. Pour consulter l’intégralité du rapport, cliquez ici.

Check Point a récemment acquis Cymplify Security pour étendre son offre de sécurité pour l’Internet des objets avec une technologie unique de protection sur les appareils. Grâce à cette nouvelle technologie, il est désormais possible de prendre un objet connecté, tel qu’une caméra IP, un téléviseur intelligent, un contrôleur d’ascenseur ou une pompe à perfusion, le renforcer et le protéger rapidement contre les attaques connues et zero-day. Pour en savoir plus sur l’acquisition cliquez ici.