FireEye vient de publier un rapport traitant d’un des acteurs du cyberespionnage iranien dont il suit les activités depuis novembre 2014. APT39 a été créé afin de regrouper les activités et les techniques utilisées par cet acteur. Les agissements de ce groupe rappellent d’ailleurs ceux de « Chafer ». APT39 utilise principalement des backdoors SEAWEED et CACHEMONEY ainsi qu’une variante du backdoor POWBAT. Bien que les attaques d’APT39 ciblent de nombreux pays dans le monde, ses activités se concentrent sur le Moyen-Orient. APT39 a pour cible principale le secteur des télécommunications, mais il vise également ceux du tourisme et des technologies de pointe ainsi que des entreprises de technologies de l’information. Les pays et les différents secteurs visés par le groupe APT39 sont représentés dans le graphique ci-dessous.

L’objectif opérationnel

L’intérêt que porte APT39 aux secteurs des télécommunications et du tourisme laisse penser que le groupe a l’intention de surveiller, d’écouter et de suivre des personnes bien précises afin de collecter des données privées et des données client à des fins commerciales et opérationnelles pour répondre à des besoins stratégiques liés à des priorités nationales. Ces données peuvent également être utilisées pour créer d’autres accès et vecteurs facilitant la réalisation de futures campagnes.

Le fait que le groupe vise des organismes gouvernementaux indique qu’il peut aussi avoir pour objectif de recueillir des données géopolitiques permettant de faciliter des prises de décisions au niveau gouvernemental. Les informations ciblées par le groupe suggèrent que sa principale mission est de surveiller des individus dignes d’intérêt, de collecter des informations personnelles, dont des itinéraires de voyage, et de rassembler des données client provenant d’entreprises de télécommunications.

De possibles liens avec APT34

Il est possible sans certitude que les activités d’APT39 soient conduites en support des intérêts nationaux iraniens compte tenu de son ciblage principalement concentré sur le Moyen Orient, de son infrastructure et de similitudes avec APT34, un groupe actif plus connu sous le nom d’« OilRig ». Bien qu’APT39 et APT34 aient en commun la manière dont ils diffusent des malwares, l’usage du backdoor POWBAT, l’organisation de leur infrastructure et les cibles qu’ils visent, FireEye estime que les deux groupes sont distincts, en raison de l’utilisation par APT39 d’une variante différente de POWBAT. Il est toutefois possible que ces groupes collaborent ou partagent leurs ressources à un certain niveau.

Le cycle de vie des attaques

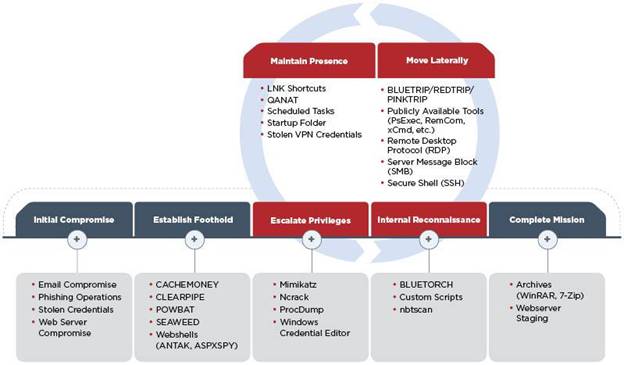

APT39 utilise une multitude de malwares et d’outils, en libre accès et personnalisés, durant toutes les phases de ses attaques.

Infection initiale : lors de l’infection initiale, FireEye Intelligence a remarqué qu’APT39 utilisait des emails de phishing contenant des attachements et/ou des liens malicieux débouchant typiquement sur une infection POWBAT. APT39 référence et exploite fréquemment des noms de domaine qu’il fait passer pour des services web et des entreprises en lien avec ses cibles. De plus, il a régulièrement infecté des sites web vulnérables d’organisations ciblées afin d’y installer des Webshell tels que ANTAK et ASPXSPY, et utilisé des identifiants volés pour infecter des ressources Outlook Web Access (OWA).

Tête de pont établie, escalade de privilèges et reconnaissance interne : après l’infection initiale, APT39 exploite des backdoors personnalisées comme SEAWEED, CACHEMONEY et une variante spécifique de POWBAT pour s’installer durablement dans l’environnement ciblé. Pendant l’escalade des privilèges, l’utilisation d’outils en libre accès tels que Mimikatz et Ncrack a été observé, en plus d’autres outils légitimes tels que Windows Credential Editor et ProcDump. La reconnaissance interne est réalisée en utilisant des scripts personnalisés, et des outils à la fois en libre accès et personnalisés tels que le scanneur de ports BLUETORCH.

Mouvement latéral, maintien de la présence et accomplissement de la mission : APT39 facilite ses mouvements latéraux grâce à une multitude d’outils tels que Remote Desktop Protocol (RDP), Secure Shell (SSH), PsExec, RemCom et xCmdSvc. Des outils personnalisés comme REDTRIP, PINKTRIP et BLUETRIP ont également été utilisés afin de créer des proxys SOCKS5 entre des hôtes infectés. En plus de son utilisation de RDP pour ses mouvements latéraux, APT39 a exploité ce protocole afin de maintenir sa présence dans l’environnement de ses victimes. Pour accomplir sa mission, APT39 archive typiquement les données volées avec des logiciels de compression comme WinRAR ou 7-Zip.

Plusieurs informations suggèrent qu’APT39 utilisent des techniques d’obfuscation dans ses opérations afin de contourner les efforts de détection des solutions de sécurité en place. Pour cela, le groupe a par exemple utilisé une version modifiée de Mimikatz pour passer au travers les antivirus. Dans un autre cas, après avoir obtenu un accès initial, APT39 a récolté des identifiants à l’extérieur de l’environnement d’une organisation infectée pour éviter toute détection.

FireEye pense que le fait qu’APT39 prenne principalement pour cible les secteurs des télécommunications et du tourisme reflète des efforts pour recueillir des informations personnelles sur des cibles précises et leur clientèle à des fins de surveillance pour faciliter des opérations futures. Les entreprises de télécommunications sont des cibles intéressantes car elles stockent de grandes quantités d’informations personnelles et commerciales, permettent d’accéder à des infrastructures critiques pour les communications, et à de nombreuses cibles potentielles dans divers secteurs d’activités. Les activités d’APT339 représentent donc une menace non seulement pour les secteurs visés, mais également pour la clientèle de ces entreprises, ce qui inclut un large éventail d’industries et d’individus dans le monde entier. Les actions menées par APT39 démontrent le potentiel opérationnel de l’Iran au niveau mondial, et la façon dont ce pays utilise les cyber operations comme un moyen efficace et peu coûteux de faciliter la collecte de données stratégiques et de prendre l’avantage sur ses rivaux régionaux et mondiaux.

“APT39 est le quatrième acteur iranien que FireEye positionne dans la catégorie Menance Persistante Avançée (APT). Il se distingue par une volonté de récolte d’informations qui peuvent avoir comme ambition la preparation de future campagne. Même si certaines parties des infrastructures utilisées sont communes à d’autres groupes on note un changement de cible et uen evolution de certains malwares utilisées. Ce type de groupe marque un tournant dans les operations de certains pays, qui passent d’un modéle destructeur à une collect massive d’information permettant probablement la planification de prochaine attaques ou le suivi et l’observation de potentielles victimes. FireEye protège ses clients contre ce groupe et suit l’évolution de ses activités depuis novembre 2014.” – David Grout, CTO EMEA.