Des campagnes d’attaques ciblées ont été détectées aux États-Unis, en Allemagne, en Corée du Sud et en France

Sophos dévoile une nouvelle étude qui détaille la manière dont les cybercriminels qui utilisent le malware financier « Gootkit » ont modifié leur méthode d’infection. Ces derniers mettent désormais en place une plateforme complexe pour répandre une large gamme de malwares, y compris des ransomwares. Les chercheurs de Sophos ont donné à cette plateforme le nom de « Gootloader ».

Les cyberattaquants qui utilisent Gootloader entrent dans les systèmes ciblés en piratant des sites web légitimes et en en modifiant subtilement le contenu. En conséquence, ces sites peuvent afficher différents contenus en fonction du profil des visiteurs. Plus précisément, les cybercriminels manipulent l’optimisation utilisée pour les moteurs de recherche (SEO) afin que, lorsqu’une question est posée dans un moteur de recherche comme Google, le site piraté apparaisse parmi les premiers résultats. Dès lors que les utilisateurs cliquent sur le lien menant à un site piraté, ce qui advient dépend du pays où ceux-ci se trouvent. Par exemple, si un utilisateur originaire d’un pays qui n’est pas considéré comme une « cible » clique sur un site piraté, alors du contenu web inoffensif s’affiche et il ne se passe rien.

Dans le cas d’un pays « ciblé » par Gootloader, si des utilisateurs cliquent sur un lien renvoyant vers un site piraté, ils sont alors redirigés vers une page qui affiche un forum de discussion fictif sur le sujet de leur requête, qui reprend les termes qu’ils ont entrés dans le moteur de recherche. Les faux sites web ont la même apparence en anglais, en allemand ou en coréen. Le forum de discussion frauduleux comprend une publication d’un « administrateur du site » avec un lien de téléchargement qui contient un fichier malveillant. Si la cible clique dessus, la phase suivante de l’infection est enclenchée.

À partir de ce moment-là, les attaques se poursuivent en toute discrétion et des charges malveillantes sur les systèmes ciblés sont distribuées en employant une vaste gamme de techniques qui servent à éviter la détection par les outils de sécurité.

Actuellement, Gootloader diffuse le malware financier Kronos en Allemagne et un outil de post-exploitation nommé Cobal Strike aux États-Unis et en Corée du Sud. Parmi les charges malveillantes, les attaquants ont également distribué le ransomware REvil et le cheval de Troie Gootkit. Auparavant, certaines opérations ont également ciblé la France.

« Les développeurs de Gootkit semblent avoir réalloué leurs ressources, passant de la distribution de leur propre malware financier au vol d’identifiants, puis à la création d’une plateforme de distribution complexe et furtive pour tous types de charges malveillantes, y compris le ransomware REvil, » déclare Gabor Szappanos, Threat Research Director chez Sophos. « Les créateurs de Gootloader ont recours à de nombreuses astuces d’ingénierie sociale qui permettent même de leurrer des utilisateurs dotés de compétences techniques. Cependant , les internautes peuvent repérer certains signes indicateurs, tels que des résultats de recherches Google qui les redirigent vers des entreprises qui n’ont aucune connexion logique avec le conseil qu’elles semblent offrir ; un conseil qui réutilise exactement les termes de la question entrée dans la barre de recherche ; ou une page de type « forum de discussion » qui possède une apparence identique aux exemples contenus dans l’étude de Sophos et affiche du texte et un lien de téléchargement qui correspond lui aussi exactement aux termes utilisés lors de la recherche Google initiale. »

Pour se protéger contre les systèmes de distribution comme Gootloader :

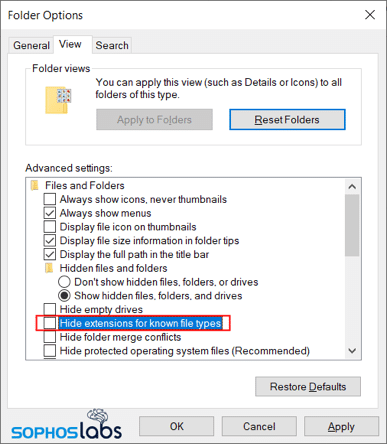

- Les utilisateurs Windows peuvent désactiver le paramètre d’affichage « Cacher les extensions pour les types de fichiers connus » dans l’explorateur de fichiers Windows ; cela leur permettra de constater que le dossier .zip des attaquants qui a été téléchargé contient un fichier avec une extension .js

- Les bloqueurs de script comme NoScript pour Firefox peuvent aider les utilisateurs web à préserver leur sécurité en empêchant la page du site piraté d’apparaître dans leur recherche

- Il est fortement recommandé d’installer une solution de sécurité complète capable de repérer les comportements suspects des codes qui fonctionnent dans la mémoire de l’ordinateur

Sophos Intercept X protège les utilisateurs en détectant les actions et les comportements des malwares comme Gootloader. La première phase des fichiers javascript est détectée sous : AMSI/GootLdr-A. Le chargeur PowerShell est détecté sous : AMSI/Reflect-H or Exec_12a. Les indicateurs de compromission pour cette analyse ont été publiés sur le SophosLabs Github.