Le Cloud Computing est de plus en plus présent dans les entreprises, comme un synonyme d’agilité et de réduction de coût pour les métiers, qui souvent imposent ce nouvel usage et modèle économique aux directions informatiques (rapidité de déploiement, paiement à l’usage, etc.). Au-delà de ces aspects économiques et organisationnels, cette nouvelle tendance est un véritable casse-tête pour les équipes SI.

Ainsi, les métiers contractualisent directement avec des fournisseurs Cloud, sans en informer la direction informatique ni les équipes SSI. Ce phénomène a même un surnom, le « Shadow IT », et cela implique des risques de sécurité évidents pour l’organisation : des données sont hébergées quelque part dans les nuages, sans aucun cadre. En cas de fuite de données, par exemple, les équipes SSI seront probablement mises en cause alors qu’elles n’ont pas été impliquées dans la démarche…

Par ailleurs, de plus en plus de métiers (notamment dans certains secteurs d’activité) commencent à être sensibilisés à l’importance des données qu’ils manipulent. Cependant, un certain nombre de fonctions supports (marketing, communication, commerce…) peut être amené à manipuler des données confidentielles au travers de solutions Cloud (Google Drive, Prezi, Dropbox…) sans forcément se soucier de leur sensibilité (soit par ignorance, soit par un Time-To-Market très court).

Il est donc indispensable d’établir les règles du jeu au sein de l’organisation pour tout usage du Cloud, qui doivent prendre en compte à la fois les besoins métiers et les exigences de sécurité de l’organisation.

Petit rappel des fondamentaux du Cloud Computing

Le schéma ci-dessous détaille ce qui est inclus dans les offres classiques des fournisseurs Cloud :

- Infrastructure as a Service (IaaS) ;

- Platform as a Service (PaaS) ;

- Software as a Service (SaaS).

L’organisation reste responsable du service auquel elle souscrit, et ce peu importe le nombre de couches techniques proposées par le fournisseur Cloud, et dont le client perd la maîtrise technique.

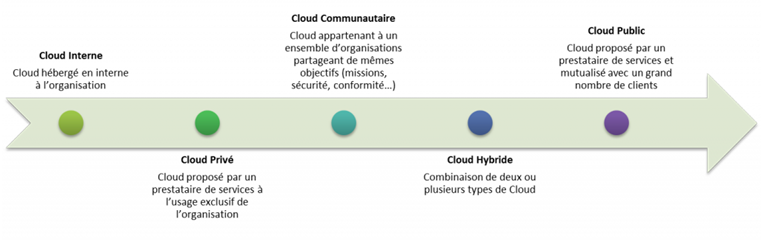

Ces types d’offres de services peuvent appartenir à 5 types de Cloud différents (définitions du NIST) :

Et la sécurité dans tout ça ?

Un peu de provocation… L’usage du Cloud Public n’est théoriquement pas synonyme de dégradation du niveau de sécurité : cela dépend de la manière dont cela est fait, et de l’appétence aux risques de l’organisation.

La maturité des solutions Cloud en termes de sécurité a beaucoup évolué ces dernières années, permettant de réaliser un environnement Cloud « sécurisé » que l’organisation peut maîtriser facilement. Quelques exemples de fonctionnalités proposées par le leader du marché IaaS/PaaS public :

- Dédier une instance logique du Cloud à l’organisation ;

- Dédier un ou plusieurs hyperviseurs pour les usages de l’organisation ;

- Isoler l’instance logique dédiée d’Internet, et la connecter uniquement par un lien dédié (VPN ou lien d’opérateur spécialisé) ;

- Déployer des outils de sécurité dans cette instance logique, gérés par l’organisation.

Concernant les solutions SaaS, de nombreux moyens techniques permettent d’augmenter le niveau de sécurité, comme par exemple :

- L’utilisation d’un lien sécurisé entre la solution SaaS et le réseau de l’organisation (lien dédié ou tunnel VPN site-à-site chiffré) ;

- L’authentification des utilisateurs grâce à l’annuaire de l’organisation en utilisant les mécanismes de fédération d’identité (avec le protocole SAMLv2 par exemple).

Les principaux risques du Cloud

Ceci étant dit, le risque 0 n’existe pas et le Cloud introduit inévitablement de nouveaux risques pour l’organisation, comme par exemple :

- Ingérence d’Etat : possibilité d’un Etat à s’introduire dans les systèmes et espionner leurs clients (espionnage économique, Patriot Act, PRISM etc.) ;

- Dépendance au fournisseur :

- Solidité du fournisseur : que se passe-t-il d’un point de vue sécurité si le fournisseur est racheté ou ferme boutique ?

- Réversibilité : est-on sûr de pouvoir récupérer les données sous un format exploitable ? Comment sont supprimées les données chez le fournisseur ?

- Choix techniques du fournisseur pouvant impacter la sécurité de l’organisation

- Localisation des données et problématiques juridiques/réglementaires associées (CNIL) ;

- Risques liés à la virtualisation et mutualisation de ressources avec des tiers ;

- Perte de maîtrise des identités et des accès par la création d’une double base de comptes utilisateurs (notamment concernant les comptes utilisateurs non désactivés/supprimés au départ du collaborateur) ;

- Et les risques classiques : compromission, fuite de données, etc.

Par ailleurs, la sécurité du portail d’administration du service est souvent un point noir car la plupart du temps, il est exposé sur Internet avec une simple authentification…

De manière similaire à un projet d’infogérance [1], une approche par les risques doit être adoptée. Tout d’abord, une analyse de risque liée à l’introduction de services Cloud, de manière générale, dans l’organisation. Les conclusions de cette analyse peuvent permettre de fixer un cadre à l’usage du Cloud par un ensemble de règles compréhensibles et acceptées par les métiers, comme par exemple :

- La mise en place d’un référentiel des actifs dans le cloud ;

- L’utilisation du Cloud Public doit être limitée aux données non stratégiques ;

- L’utilisation d’un questionnaire permettant d’évaluer l’éligibilité d’un projet dans le Cloud (classification des données, contraintes réglementaires…) ;

- La réalisation d’une analyse de risques spécifique par projet Cloud ;

Si le métier souhaite tout de même court-circuiter les règles définies par l’organisation, elle doit comprendre les risques et les impacts associés, les accepter et désengager totalement la DSI et l’équipe SSI. Cela ne permet pas néanmoins de s’affranchir de l’ajout de la solution dans l’inventaire des actifs informatiques de l’organisation.

En conclusion, que faire ?

Être proactif !

Tout commence par la compréhension du besoin métier :

- Pourquoi souhaitent-ils aller dans le Cloud ? Quelles sont leurs attentes ?

- Est-il déjà possible de fournir un service similaire avec l’infrastructure existante ? Quelles sont les étapes à franchir avant de pouvoir le faire ?

Puis, proposer un cadre (règles, processus, outils…) ainsi que des solutions permettant d’être prêt lorsque ces usages arriveront (par exemple la mise en place d’une solution de fédération d’identité ou le VPN).

Pour aller plus loin dans la démarche, il peut être intéressant de proposer des solutions Cloud maîtrisées avec l’aide des autres équipes IT. Certes, ce n’est pas aux équipes SSI de mener ce type de projet, mais ne pas le faire entraînera des problématiques sécurité tôt ou tard.

Pour finir, la sensibilisation à la SSI intégrant ce nouveau type d’usage (et en profiter pour faire de la pub des services que propose la DSI s’ils existent) est également indispensable pour faire comprendre la nécessité d’intégrer la sécurité dans des projets de type Cloud.